14 mei 2019 #hacktalk13 Cyberspionage

"Nederland is in een cyberoorlog met de Russen verwikkeld", aldus minister Ank Bijleveld van Defensie, nadat de MIVD een Russische hackaanval op de Organisatie voor het Verbod op Chemische Wapens (OPCW) in Den Haag had verijdeld. De presentator vraagt of "cyberoorlog" wel de juiste omschrijving is van het conflict tussen Nederland en Rusland. De minister: "Ja dat is het wel". Het blijkt dat de minister de NAVO Nederlandse cybersoldaten aanbiedt, "om te kijken hoe we zelf offensief dingen kunnen doen als het nodig is." De MIVD waarschuwt namelijk al jaren voor Russische cyberspionage. De Chinezen kunnen er ook wat van.

Wat mij betreft horen de Amerikanen ook zeker thuis in het rijtje. Ze zijn dan wel formeel bondgenoten, maar als ze de Duitsers en Belgen hacken, zullen zij ook wel bij ons binnen zijn. Hetzelfde geldt voor de Britten en Israëliërs. Maar ook Nederland doet het. Onze AIVD volgde Russische spionnen via een gehackte beveiligingscamera op een universiteit in Moskou. Onze veiligheidsdienst herkende op beeld hun Russische collega’s en ze konden aantonen dat de hack van het Amerikaanse Democratische Congres vanuit die ruimte plaats had gevonden.

Rutte was trots op “onze jongens van de dienst”, maar bond weer in toen Nederland geteisterd werd door DDoS aanvallen. Diverse banken en de belastingdienst gingen enkele uren uit de lucht en veel mensen dachten aan een vergeldingsactie van Rusland. We hadden immers ook nog de controversen rondom MH17… Het bleek echter een Nederlandse tiener te zijn die het leuk vond om met een webstresser te spelen… Een Russische vergelding hebben we nog niet echt gezien, maar we kunnen wel stellen dat elk land wel andere landen hackt. Waar liggen de grenzen tussen gewoon inlichtingen verzamelen, spionage, sabotage en oorlog? Welke landen zijn daarbij onze vrienden en welke de vijanden? Op 14 mei 2019, toepasselijk 79 jaar nadat de bommen op Rotterdam neerkwamen, hadden we een Hack Talk over deze vragen.

foto: @yvertier

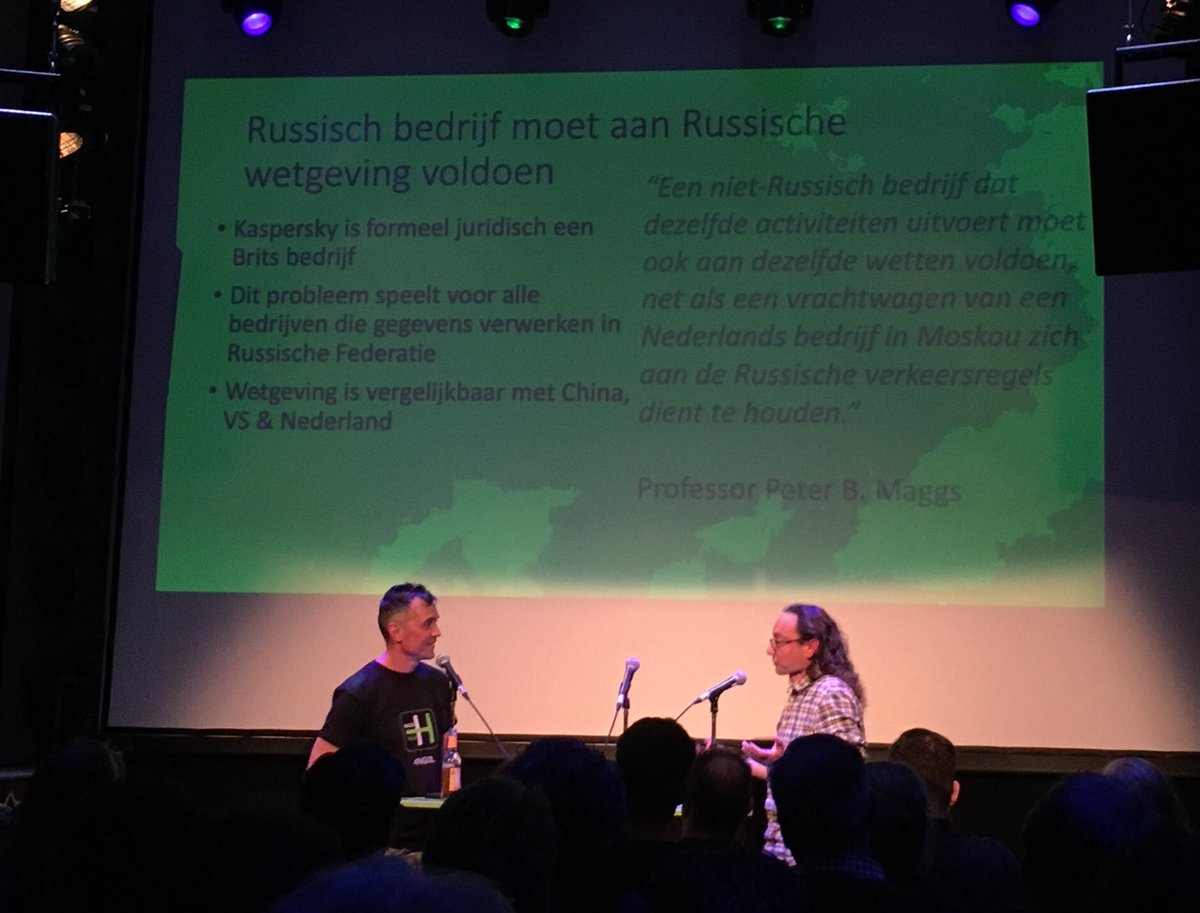

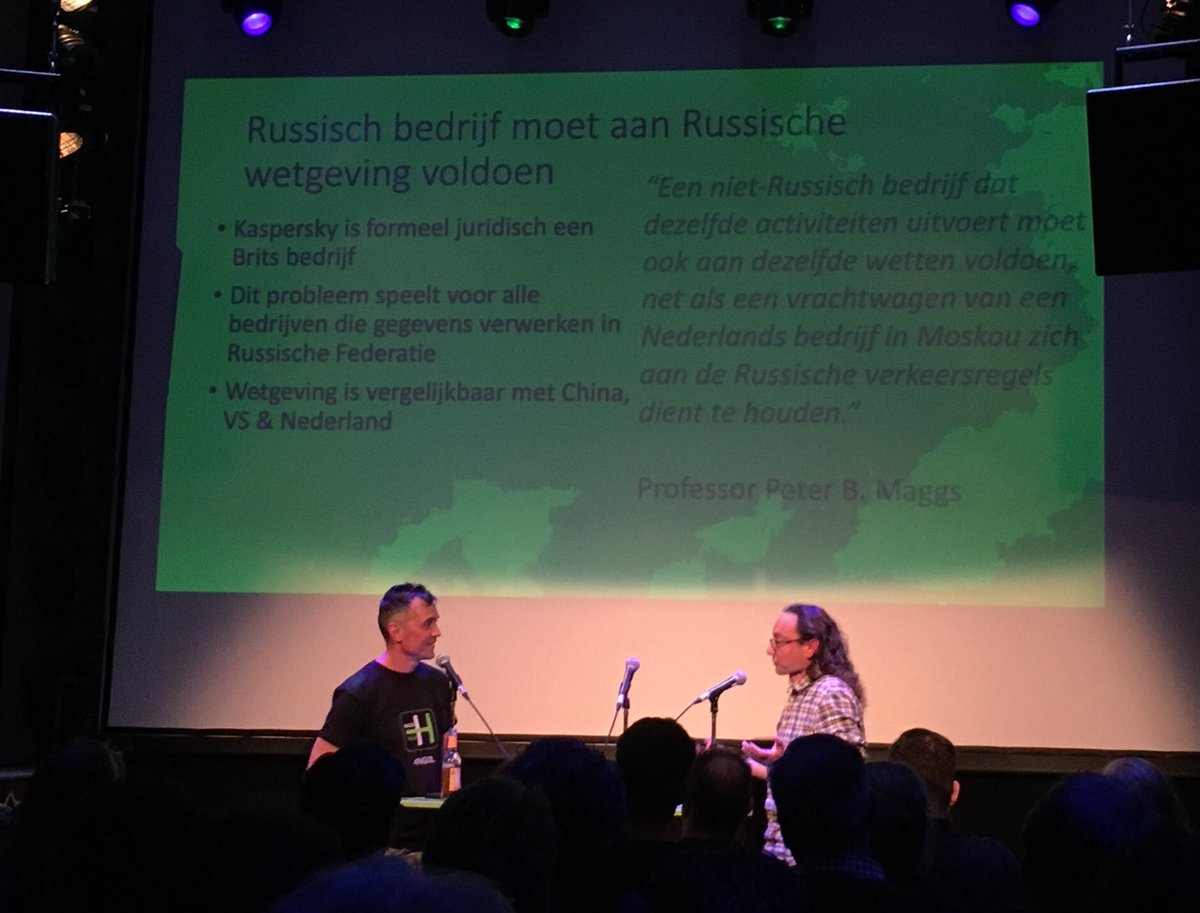

Momenteel is er veel ophef over een verbod voor overheidsdiensten op het gebruik van antivirussoftware van Kaspersky. Volgens de Amerikaanse veiligheidsdiensten wordt deze software gebruikt door de Russen om te spioneren. De NCTV neemt het advies over. Maar waar is deze bewering op gebaseerd? Ik praat hierover met Hans de Raad, onafhankelijke security en compliance consultant bij overheid en bedrijfsleven. Hij was ooit projectleider van de invoering van de nieuwe Rijkspas, die moest worden ingevoerd nadat de myfare Classic gehackt was en zit in diverse overlegclubs zoals ETSI-cyberfora, ENISA en Forum Standaardisatie.

foto: @yvertier

Momenteel is er veel ophef over een verbod voor overheidsdiensten op het gebruik van antivirussoftware van Kaspersky. Volgens de Amerikaanse veiligheidsdiensten wordt deze software gebruikt door de Russen om te spioneren. De NCTV neemt het advies over. Maar waar is deze bewering op gebaseerd? Ik praat hierover met Hans de Raad, onafhankelijke security en compliance consultant bij overheid en bedrijfsleven. Hij was ooit projectleider van de invoering van de nieuwe Rijkspas, die moest worden ingevoerd nadat de myfare Classic gehackt was en zit in diverse overlegclubs zoals ETSI-cyberfora, ENISA en Forum Standaardisatie.

Eigenlijk zouden we deze avond Brenno de Winter aan tafel hebben, want hij was hoofdaannemer van het onderzoek naar het overheidsbesluit over Kaspersky, maar Brenno kon niet. Tijdens het gesprek konden we hem wel volgen via waarisbrenno.nl, een site waar je kunt melden als je Brenno ziet, opgericht door wat jolige hackers. Best leuk om tijdens een avond over spionage de privacy voorvechter live te volgen… Hans was sparringpartner en coauteur van het rapport en kan dus net zo goed het woord voeren.

Opmerkelijk is dat de opdracht voor het onderzoek van Kaspersky zelf komt. Kun je dat dan wel een onafhankelijk onderzoek noemen? Volgens Hans wel: “Het is geen promoverhaal over de vraag of Kaspersky wel of niet te vertrouwen is, maar puur over hoe de besluitvorming van de Nederlandse overheid tot stand is gekomen. We kregen mandaat om een kijkje in de keuken te nemen en er waren geen verwachtingen richting een bepaalde uitkomst.” Middels een WOB procedure konden Hans en Brenno hiervoor de relevante overheidsdocumenten inzien.

Het overheidsbesluit is volgens Hans op drie punten gebaseerd. Ten eerste: antivirussoftware heeft uitgebreide en diepgaande toegang tot een computer. Zulke toegang kan misbruikt worden voor spionage en sabotage. Ten tweede: als Russisch bedrijf is Kaspersky Lab volgens Russische wetgeving verplicht om bij de overheid mee te werken als de Russische inlichtingendiensten hierom verzoeken. En ten derde: de Russische Federatie heeft een offensief cyberprogramma. Dat betekent dat het land met behulp van computers actief spionage en sabotage pleegt. Vervolgens fileert Hans de drie punten.

Ten eerste: met antivirussoftware kun je inderdaad spioneren, maar de mogelijkheden zijn beperkt. Hans: “De antivirus engine draait primair op werkstations en smartphones om afwijkingen te detecteren tussen gebruiker en systeem met zogenaamde signature based controllers op input-output niveau. Het programma zou potentieel misbruikt kunnen worden, maar je bent wel op netwerkniveau met intrusion detection in staat om te signaleren als meerdere werkstations afwijkend gedrag vertonen. Daar is niet naar gekeken door de Nederlandse overheid. Door de VS ook niet.” De conclusie is dus dat je met een antivirusprogramma op een computer zou kunnen spioneren, maar je kunt niet van de ene naar de andere computer.

Ten tweede: Kaspersky is een Russisch bedrijf. Volgens Hans is dat niet zo: “Kaspersky heeft weliswaar de meeste activiteiten in Moskou, maar hun hoofdkantoor zit in het Verenigd Konikrijk. Er gaan geen verdachte pakketten van hier naar Rusland, alleen signatures. Ze hebben ook een drietal transparency labs. Daar kun je de sourcecode inzien. Dan moet je wel goeie klant zijn en kennis in huis hebben om onderzoek te doen, maar het is voor Kaspersky een uitnodiging om kwaliteitslabel te krijgen. Brenno is ook naar hun transparency lab in Zwitserland geweest, om de code te valideren. Maar goed, je weet natuurlijk niet wat er na je bezoek gebeurt. Overigens zal elk bedrijf dat in Rusland zit met de overheid moeten meewerken, ook Microsoft.”

Ten derde: Rusland heeft een offensief cyberprogramma. Daar kan Hans kort over zijn: “Dat hebben andere landen ook.”

Is het eigenlijk bijzonder dat Nederland het advies van de VS overneemt? “Je ziet dat andere landen hierin hun eigen afweging maken. Alleen het Verenigd Koninkrijk gebruikt Kaspersky niet meer. België, Duitsland en de Europese Commissie zien geen probleem in het gebruik van antivirus van Kaspersky.”

Het enige argument dat dus overblijft is: we gebruiken Kaspersky niet omdat de Amerikanen dat zeggen. Dat terwijl die zelf ook niet zo’n beste reputatie hebben. De NSA heeft in het verleden bewust cryptografie verzwakt voordat die in het buitenland werd gebruikt, om nog te kunnen inbreken. Waarom eisen we niet van de Amerikaanse bedrijven een transparancy centrum waar we hun code kunnen bekijken op achterdeurtjes? Zelfs Huawei heeft, na de weerstand tegen hun 5G apparatuur, zo’n centrum in Brussel geopend. Blijkbaar draait het uiteindelijk alleen nog om wie je ziet als vriend of vijand en niet de technische argumenten.

foto: Tabitha

Op een avond over cyberspionage zou je graag iemand van de AIVD aan tafel willen. Bij meer formele besloten bijeenkomsten heb ik wel eens iemand van de dienst mogen aankondigen, maar dan was er vooraf veel gedoe over wie er wel of niet in de zaal aanwezig mochten zijn. Ze komen ook wel eens bij open bijeenkomsten, maar dan mogen ze meestal niet zoveel zeggen, want anders zouden ze wellicht iets kunnen verklappen over hun modus operandi. Bij Hack Talk zitten ze wel eens in de zaal, of doen ze mee aan een hack wedstrijd, uiteraard onder pseudoniem en zonder zich bekend te maken als AIVD-er.

Dan is het beter om iemand te vragen die daar heeft gewerkt. We praten daarom met ex-AIVDers Liesbeth Holterman en Pim Takkenberg. Liesbeth is nu zelfstandige en onder andere adviseur bij de branchvereniging Cyberveilig Nederland en het Cybersecurity Centrum Maakindustrie. Ze werkte bij de AIVD van 2006 tot 2014. Op haar LinkedIn profiel staat nog cryptisch dat ze bij het ministerie van Binnenlandse Zaken werkte als “Security & Policy Analist”. In die tijd zei ze dan dat ze bij “BZK2” of “in Zoetermeer” werkte, maar tegenwoordig zegt ze gewoon AIVD.

Hoe kwam ze terecht bij de dienst? Liesbeth: “Ik werd getipt door iemand die directeur defensie veiligheid was bij TNO. Hij zei: ‘Ik vind je een typische inlichtingenofficier en ze hebben een vacature.’ Ik ben gewoon historicus, maar het leek me toch wel interessant. Ik kreeg een intelligentietest. Daar valt normaal zo’n twee derde af. Daarna veel gesprekken en een veiligheidsonderzoek naar mijn achtergronden. Pas negen maanden later kreeg ik een brief waarin stond dat ik was aangenomen. Ik ging aan de slag bij de Directie Inlichtingen Buitenland.”

Hoe zag je dagelijks werk eruit? “Je werkt op basis van aanwijzingen. Die worden vastgesteld door de ministeries, op basis van dreigingsanalyses, onderzoek of info van andere diensten en partners. Je begint altijd met open bronnen. Al naar gelang de resultaten en de mogelijke dreiging, ga je verder. Ik zag wel eens nieuwe medewerkers die dan denken: ‘Hier heb ik een telefoonnummer, dat gaan we tappen’. Maar dat kan dus helemaal niet. Het is altijd pro-sub, dus is inzet van het middel wel proportioneel voor van het doel en kun je hetzelfde doel niet bereiken met een minder ingrijpend middel? Zo niet, dan moet je eerst minder zware middelen inzetten.”

Onze tweede ex-AIVDer aan tafel is Pim Takkenberg. Hij is nu directeur Cyber Security bij Northwave en ik ken hem nog uit de tijd dat hij teamleider was bij Team High Tech Crime van de Nederlandse politie. Toen hij in 2013 bij de AIVD aan de slag ging op het dossier cyberspionage, maakte hij daar zelf geen geheim van. Ik moest dan wel eens erg lachen als hij zich bij de een of andere cyberborrel waar ook hackers kwamen voorstelde als: “Hoi, ik ben Pim van de AIVD.” Dan zag je ze schrikken. Of ze dachten dat hij een grapje maakte. Na anderhalf jaar had hij het wel weer gezien bij de dienst.

Pim: “Bij Team High Tech Crime had ik wel eens te maken met de AIVD. Soms deden we wel eens samen een onderzoek. Toen kwamen ze met een vacature en de vraag of ik iemand kende. Ik had bij de politie alle leuke dingen wel al gedaan en ging toen net als Liesbeth diezelfde sollicitatieprocedure in. Hoe ik door die intelligentietest heen ben gekomen weet ik niet, maar ik kon dus aan de slag met cyberspionage. Ik merkte dat ik ineens veel minder mocht en had de illusie dat ik dat kon veranderen. Ik wilde meer het publieke debat opzoeken en om zo meer erkenning en vertrouwen in de dienst te creëren. Dat bleek ingewikkelder dan gedacht. De samenwerking met bedrijven vond ik wel erg leuk, dus na anderhalf jaar dwangbuis heb ik die overstap gemaakt naar het bedrijfsleven.”

Cyber spionage onderzoek, hoe gaat dat in zijn werk? Uit welke landen komen de meeste dreigingen? Pim: “Je krijgt aanwijzingen vanuit het ministerie. Die zijn niet geheim, want die kun je ook lezen in hun jaarverslag. De dreigingen komen uit de bekende landen: China, Iran, Rusland en Noord-Korea. Of je wordt gebeld door een bedrijf dat zegt: ‘We zijn gehackt en vermoeden een Chinese actor, kunnen jullie helpen?’ Dan start je een onderzoek en de middelen die je dan kunt inzetten zijn te lezen in de WIV: malware reverse-engineren, hacken, forensisch onderzoek, taps plaatsen, dat soort dingen.”

Een Nederlands bedrijf dat veel last heeft van hackers is ASML. Op een congres sprak ik een van hun securitymensen, die zei: “Ik moet dagelijks Chinezen uit onze systemen gooien. Ik zie ze ook dingen op de markt brengen die wij net ontwikkeld hebben.” Als zo’n bedrijf de AIVD erbij betrekt, dan is dat toch uit een bedrijfsbelang en niet ons landsbelang? Pim: “De primaire opdracht van de dienst is de nationale veiligheid. Economische veiligheid is daar onderdeel van, dus ook de grote, bepalende bedrijven. En het gaat ook niet om dat ene bedrijf, maar ook om te snappen hoe bepaalde actoren te werk gaan, zodat je indicatoren kunt delen met andere bedrijven. Het is ook wel ingewikkeld want dan kom je uit bij een Indiaas bedrijf als actor, maar dat blijkt dan weer eigendom te zijn van de Chinese overheid…”

Hoe is de samenwerking met andere landen? Elk land heeft zo zijn eigen dienst of meerdere diensten. In Nederland hebben we de AIVD en de MIVD die samenwerken in de Joint Sigint Cyber Unit (JSCU), respectievelijk 2.000, 800 en 300 medewerkers. In de VS heb je de NSA, die met 38.000 medewerkers nog groter is dan de wat bekender CIA. In Groot-Brittannië heb je CCHQ, MI5 en MI6. De Amerikanen en Britten vormen samen met de Canadezen, Australiërs en New Zeelanders de Five Eyes, waar wij dan weer als extra oor aan meewerken. De Belgen hebben de ADIV, de Algemene Dienst Inlichtingen en Veiligheid, de Fransen de DGSI, Direction Générale de la Sécurité Intérieure en de Duitsers hun BND, Bundesnachrichtendienst. Bij de Russen had je de KGB en dat is nu FSB, maar vooral de GRU heeft veel hackers in dienst. In Israël heb je de Mossad en binnen hun defensie intelligence afdelingen als Unit 8200. In Chinese noemen de staatshackers zich de Peoples Libaration Army. Klinkt leuk, maar het zijn maar liefst 60.000 medewerkers werelds grootste dienst.

Deze namen en getallen komen gewoon van Wikipedia en het is natuurlijk eigen aan geheime diensten om daar in openbare bronnen een beetje mee te spelen om anderen te manipuleren. Maar het geeft wel een indicatie van de wereldwijde dekking.

Wie zijn in dit rijtje onze vrienden en wie de vijanden? Liesbeth: “Dat ligt aan het onderzoek. Gaat het om terrorisme, een chemisch of nucleair wapenprogramma of om digitale spionage? In het ene onderzoek is het je vriend, in de andere je target. Wij hebben een militaire en een algemene inlichtingen en veiligheidsdienst en die werken samen. In andere landen zoals de VS en het VK hebben ze elk hun eigen technische diensten.” Pim: “We hebben partners met gelijke omvang en doelen binnen Europa. VS, VK en Canada gaan meer eigen weg, maar hebben vaak wel zelfde doelen. Verder naar het Oosten en het Zuiden wordt het vijandiger. Wat je ook ziet is dat landen die fysiek niet zoveel macht hebben, digitaal snel groeien.”

Weten andere diensten meer dan wij? Pim: “Ja, aan de lopende band. Veel inlichtingendiensten hebben bronnen in andere landen, met taps of onderzoekssysteem. Ze schermen hun bronnen goed af, want als iemand bekend wordt kan hij dat met zijn leven moeten bekopen.” Liesbeth: “Het is vaak een optelsom. Een losse bron zegt niet zoveel, maar met elkaar verbonden juist weer wel.”

De AIVD-hack op die Russische camera werd juist wel in de media gebracht. Zelf heb ik het idee dat dat niet zo bijzonder is, want je vindt toch wel vaker beveiligingscamera’s die slecht beveiligd online staan. Maar dat Mark Rutte dat dan zelfs met trots op tv vertelt, vind ik toch raar. Zo lok je toch een tegenreactie uit? Pim: “Wat ik daarvan weet komt ook gewoon uit de krant, maar ik vond het wel een retengave strakke actie dat ze in staat waren om vanuit de beginpuzzel een universiteitscamera hackt en die weet te linken aan de mensen die daar naar binnen gaan. Het was bekend geworden en in de krant gekomen. Dan hou je het niet tegen. Het is ook wel goed om je tanden te laten zien. Net als die wifi hack van GRU. Gewoon rijbewijsnummers vrijgegeven, zodat iedereen kan zien wie dat zijn. Ze worden steeds brutaler en dan is het wel goed om wat terug te doen.” Volgens Liesbeth had Nederland nog een strategisch belang bij de bekendmaking: “Anders waren de Amerikanen er zelf mee op de borst gaan kloppen.”

Vorig jaar hadden we bij Hack Talk het debat over de nieuwe Wet Inlichtingen en Veiligheidsdiensten. Daarover later meer. In de tussentijd begreep ik van iemand van de dienst dat ze het eerste jaar vooral bezig waren hun administratie hiervoor op orde te brengen. De Toetsingscommissie Inzet Bevoegdheden meldde dat in de eerste maanden 5,5% van de verzoeken werd afgewezen, waarop Bits of Freedom concludeerde dat de diensten zich dus niet aan de sleepwet houden. We zijn nu een jaar verder en in haar eerste jaarverslag schrijft de TIB dat “de extra inspanningen die de AIVD heeft verricht om groen licht te krijgen voor de inzet van bepaalde bijzondere bevoegdheden zijn vruchten heeft afgeworpen.” Het percentage afwijzingen daalde naar 2,1%. Maar wat zegt dat eigenlijk? Is dat hoog of laag?

Liesbeth: “Je weet niet wat is afgewezen. De ingewikkelde of de simpele onderzoeken? Of alleen terrorisme? Het werk van inlichtingenofficieren is er in ieder geval niet makkelijker op geworden, maar we hebben nu wel meer waarborgen.” Pim: “Ik vind het een redelijk percentage. Een afwijzing betekent niet per se dat het verzoek voor inzet van middelen in strijd is met de wet. De TIB stuurt ook wel een iets terug omdat het te kort door de bocht is, of slecht geformuleerd. De waarborgen zorgen dat het stroever verloopt. Overigens is de grootschalige interceptie waar zoveel om te doen was, nog niet ingezet en dus ook nog niet geëvalueerd.”

Tot slot: werkt hun ervaring bij de dienst nog door in hun huidige werk? Pim: “Als ik bij Northwave op het Security Operations Center zit en we doen malware analyse, dan zien we indicaties van statelijke actoren. Die indicatoren stoppen we in onze technologieën om onze klanten te beschermen.” Liesbeth is voor Cyberveilig Nederland een advies aan het schrijven over postkwantum crypto, oftewel hoe we moeten versleutelen als er straks kwantumcomputers zijn. Ze doet dat met niemand minder dan Phill Zimmermann, de man die in de jaren zeventig werkte aan PGP, encryptie voor iedereen. De VS zag encryptie toen als “wapen”, volgens de Wassenaar Agreement, waarna en Zimmermann werd vervolgd voor illegale wapenhandel. Die tijd is gelukkig voorbij.

foto: Tabitha

Op een avond over cyberspionage zou je graag iemand van de AIVD aan tafel willen. Bij meer formele besloten bijeenkomsten heb ik wel eens iemand van de dienst mogen aankondigen, maar dan was er vooraf veel gedoe over wie er wel of niet in de zaal aanwezig mochten zijn. Ze komen ook wel eens bij open bijeenkomsten, maar dan mogen ze meestal niet zoveel zeggen, want anders zouden ze wellicht iets kunnen verklappen over hun modus operandi. Bij Hack Talk zitten ze wel eens in de zaal, of doen ze mee aan een hack wedstrijd, uiteraard onder pseudoniem en zonder zich bekend te maken als AIVD-er.

Dan is het beter om iemand te vragen die daar heeft gewerkt. We praten daarom met ex-AIVDers Liesbeth Holterman en Pim Takkenberg. Liesbeth is nu zelfstandige en onder andere adviseur bij de branchvereniging Cyberveilig Nederland en het Cybersecurity Centrum Maakindustrie. Ze werkte bij de AIVD van 2006 tot 2014. Op haar LinkedIn profiel staat nog cryptisch dat ze bij het ministerie van Binnenlandse Zaken werkte als “Security & Policy Analist”. In die tijd zei ze dan dat ze bij “BZK2” of “in Zoetermeer” werkte, maar tegenwoordig zegt ze gewoon AIVD.

Hoe kwam ze terecht bij de dienst? Liesbeth: “Ik werd getipt door iemand die directeur defensie veiligheid was bij TNO. Hij zei: ‘Ik vind je een typische inlichtingenofficier en ze hebben een vacature.’ Ik ben gewoon historicus, maar het leek me toch wel interessant. Ik kreeg een intelligentietest. Daar valt normaal zo’n twee derde af. Daarna veel gesprekken en een veiligheidsonderzoek naar mijn achtergronden. Pas negen maanden later kreeg ik een brief waarin stond dat ik was aangenomen. Ik ging aan de slag bij de Directie Inlichtingen Buitenland.”

Hoe zag je dagelijks werk eruit? “Je werkt op basis van aanwijzingen. Die worden vastgesteld door de ministeries, op basis van dreigingsanalyses, onderzoek of info van andere diensten en partners. Je begint altijd met open bronnen. Al naar gelang de resultaten en de mogelijke dreiging, ga je verder. Ik zag wel eens nieuwe medewerkers die dan denken: ‘Hier heb ik een telefoonnummer, dat gaan we tappen’. Maar dat kan dus helemaal niet. Het is altijd pro-sub, dus is inzet van het middel wel proportioneel voor van het doel en kun je hetzelfde doel niet bereiken met een minder ingrijpend middel? Zo niet, dan moet je eerst minder zware middelen inzetten.”

Onze tweede ex-AIVDer aan tafel is Pim Takkenberg. Hij is nu directeur Cyber Security bij Northwave en ik ken hem nog uit de tijd dat hij teamleider was bij Team High Tech Crime van de Nederlandse politie. Toen hij in 2013 bij de AIVD aan de slag ging op het dossier cyberspionage, maakte hij daar zelf geen geheim van. Ik moest dan wel eens erg lachen als hij zich bij de een of andere cyberborrel waar ook hackers kwamen voorstelde als: “Hoi, ik ben Pim van de AIVD.” Dan zag je ze schrikken. Of ze dachten dat hij een grapje maakte. Na anderhalf jaar had hij het wel weer gezien bij de dienst.

Pim: “Bij Team High Tech Crime had ik wel eens te maken met de AIVD. Soms deden we wel eens samen een onderzoek. Toen kwamen ze met een vacature en de vraag of ik iemand kende. Ik had bij de politie alle leuke dingen wel al gedaan en ging toen net als Liesbeth diezelfde sollicitatieprocedure in. Hoe ik door die intelligentietest heen ben gekomen weet ik niet, maar ik kon dus aan de slag met cyberspionage. Ik merkte dat ik ineens veel minder mocht en had de illusie dat ik dat kon veranderen. Ik wilde meer het publieke debat opzoeken en om zo meer erkenning en vertrouwen in de dienst te creëren. Dat bleek ingewikkelder dan gedacht. De samenwerking met bedrijven vond ik wel erg leuk, dus na anderhalf jaar dwangbuis heb ik die overstap gemaakt naar het bedrijfsleven.”

Cyber spionage onderzoek, hoe gaat dat in zijn werk? Uit welke landen komen de meeste dreigingen? Pim: “Je krijgt aanwijzingen vanuit het ministerie. Die zijn niet geheim, want die kun je ook lezen in hun jaarverslag. De dreigingen komen uit de bekende landen: China, Iran, Rusland en Noord-Korea. Of je wordt gebeld door een bedrijf dat zegt: ‘We zijn gehackt en vermoeden een Chinese actor, kunnen jullie helpen?’ Dan start je een onderzoek en de middelen die je dan kunt inzetten zijn te lezen in de WIV: malware reverse-engineren, hacken, forensisch onderzoek, taps plaatsen, dat soort dingen.”

Een Nederlands bedrijf dat veel last heeft van hackers is ASML. Op een congres sprak ik een van hun securitymensen, die zei: “Ik moet dagelijks Chinezen uit onze systemen gooien. Ik zie ze ook dingen op de markt brengen die wij net ontwikkeld hebben.” Als zo’n bedrijf de AIVD erbij betrekt, dan is dat toch uit een bedrijfsbelang en niet ons landsbelang? Pim: “De primaire opdracht van de dienst is de nationale veiligheid. Economische veiligheid is daar onderdeel van, dus ook de grote, bepalende bedrijven. En het gaat ook niet om dat ene bedrijf, maar ook om te snappen hoe bepaalde actoren te werk gaan, zodat je indicatoren kunt delen met andere bedrijven. Het is ook wel ingewikkeld want dan kom je uit bij een Indiaas bedrijf als actor, maar dat blijkt dan weer eigendom te zijn van de Chinese overheid…”

Hoe is de samenwerking met andere landen? Elk land heeft zo zijn eigen dienst of meerdere diensten. In Nederland hebben we de AIVD en de MIVD die samenwerken in de Joint Sigint Cyber Unit (JSCU), respectievelijk 2.000, 800 en 300 medewerkers. In de VS heb je de NSA, die met 38.000 medewerkers nog groter is dan de wat bekender CIA. In Groot-Brittannië heb je CCHQ, MI5 en MI6. De Amerikanen en Britten vormen samen met de Canadezen, Australiërs en New Zeelanders de Five Eyes, waar wij dan weer als extra oor aan meewerken. De Belgen hebben de ADIV, de Algemene Dienst Inlichtingen en Veiligheid, de Fransen de DGSI, Direction Générale de la Sécurité Intérieure en de Duitsers hun BND, Bundesnachrichtendienst. Bij de Russen had je de KGB en dat is nu FSB, maar vooral de GRU heeft veel hackers in dienst. In Israël heb je de Mossad en binnen hun defensie intelligence afdelingen als Unit 8200. In Chinese noemen de staatshackers zich de Peoples Libaration Army. Klinkt leuk, maar het zijn maar liefst 60.000 medewerkers werelds grootste dienst.

Deze namen en getallen komen gewoon van Wikipedia en het is natuurlijk eigen aan geheime diensten om daar in openbare bronnen een beetje mee te spelen om anderen te manipuleren. Maar het geeft wel een indicatie van de wereldwijde dekking.

Wie zijn in dit rijtje onze vrienden en wie de vijanden? Liesbeth: “Dat ligt aan het onderzoek. Gaat het om terrorisme, een chemisch of nucleair wapenprogramma of om digitale spionage? In het ene onderzoek is het je vriend, in de andere je target. Wij hebben een militaire en een algemene inlichtingen en veiligheidsdienst en die werken samen. In andere landen zoals de VS en het VK hebben ze elk hun eigen technische diensten.” Pim: “We hebben partners met gelijke omvang en doelen binnen Europa. VS, VK en Canada gaan meer eigen weg, maar hebben vaak wel zelfde doelen. Verder naar het Oosten en het Zuiden wordt het vijandiger. Wat je ook ziet is dat landen die fysiek niet zoveel macht hebben, digitaal snel groeien.”

Weten andere diensten meer dan wij? Pim: “Ja, aan de lopende band. Veel inlichtingendiensten hebben bronnen in andere landen, met taps of onderzoekssysteem. Ze schermen hun bronnen goed af, want als iemand bekend wordt kan hij dat met zijn leven moeten bekopen.” Liesbeth: “Het is vaak een optelsom. Een losse bron zegt niet zoveel, maar met elkaar verbonden juist weer wel.”

De AIVD-hack op die Russische camera werd juist wel in de media gebracht. Zelf heb ik het idee dat dat niet zo bijzonder is, want je vindt toch wel vaker beveiligingscamera’s die slecht beveiligd online staan. Maar dat Mark Rutte dat dan zelfs met trots op tv vertelt, vind ik toch raar. Zo lok je toch een tegenreactie uit? Pim: “Wat ik daarvan weet komt ook gewoon uit de krant, maar ik vond het wel een retengave strakke actie dat ze in staat waren om vanuit de beginpuzzel een universiteitscamera hackt en die weet te linken aan de mensen die daar naar binnen gaan. Het was bekend geworden en in de krant gekomen. Dan hou je het niet tegen. Het is ook wel goed om je tanden te laten zien. Net als die wifi hack van GRU. Gewoon rijbewijsnummers vrijgegeven, zodat iedereen kan zien wie dat zijn. Ze worden steeds brutaler en dan is het wel goed om wat terug te doen.” Volgens Liesbeth had Nederland nog een strategisch belang bij de bekendmaking: “Anders waren de Amerikanen er zelf mee op de borst gaan kloppen.”

Vorig jaar hadden we bij Hack Talk het debat over de nieuwe Wet Inlichtingen en Veiligheidsdiensten. Daarover later meer. In de tussentijd begreep ik van iemand van de dienst dat ze het eerste jaar vooral bezig waren hun administratie hiervoor op orde te brengen. De Toetsingscommissie Inzet Bevoegdheden meldde dat in de eerste maanden 5,5% van de verzoeken werd afgewezen, waarop Bits of Freedom concludeerde dat de diensten zich dus niet aan de sleepwet houden. We zijn nu een jaar verder en in haar eerste jaarverslag schrijft de TIB dat “de extra inspanningen die de AIVD heeft verricht om groen licht te krijgen voor de inzet van bepaalde bijzondere bevoegdheden zijn vruchten heeft afgeworpen.” Het percentage afwijzingen daalde naar 2,1%. Maar wat zegt dat eigenlijk? Is dat hoog of laag?

Liesbeth: “Je weet niet wat is afgewezen. De ingewikkelde of de simpele onderzoeken? Of alleen terrorisme? Het werk van inlichtingenofficieren is er in ieder geval niet makkelijker op geworden, maar we hebben nu wel meer waarborgen.” Pim: “Ik vind het een redelijk percentage. Een afwijzing betekent niet per se dat het verzoek voor inzet van middelen in strijd is met de wet. De TIB stuurt ook wel een iets terug omdat het te kort door de bocht is, of slecht geformuleerd. De waarborgen zorgen dat het stroever verloopt. Overigens is de grootschalige interceptie waar zoveel om te doen was, nog niet ingezet en dus ook nog niet geëvalueerd.”

Tot slot: werkt hun ervaring bij de dienst nog door in hun huidige werk? Pim: “Als ik bij Northwave op het Security Operations Center zit en we doen malware analyse, dan zien we indicaties van statelijke actoren. Die indicatoren stoppen we in onze technologieën om onze klanten te beschermen.” Liesbeth is voor Cyberveilig Nederland een advies aan het schrijven over postkwantum crypto, oftewel hoe we moeten versleutelen als er straks kwantumcomputers zijn. Ze doet dat met niemand minder dan Phill Zimmermann, de man die in de jaren zeventig werkte aan PGP, encryptie voor iedereen. De VS zag encryptie toen als “wapen”, volgens de Wassenaar Agreement, waarna en Zimmermann werd vervolgd voor illegale wapenhandel. Die tijd is gelukkig voorbij.

foto: @MichelAdmiraal

Frank Groenewegen is Chief Security Expert bij Fox-IT. Kunnen zij spionagebewegingen detecteren in hun Security Operation Center? En hoe ziet volgens hem een cyberoorlog eruit? (Tekst ligt nog bij Frank...)

foto: @MichelAdmiraal

Frank Groenewegen is Chief Security Expert bij Fox-IT. Kunnen zij spionagebewegingen detecteren in hun Security Operation Center? En hoe ziet volgens hem een cyberoorlog eruit? (Tekst ligt nog bij Frank...)

foto: @MichelAdmiraal

Tijdens de voorbereidingen kreeg ik van verschillende mensen te horen dat ik het boek “The Cuckoo’s Egg” moest lezen van Cliff Stoll, met de boodschap: “Het is uit de jaren tachtig, maar nog steeds actueel”. Het boek is een persoonlijk verslag van een Amerikaanse astronoom die op zijn universiteit wat systeembeheer erbij doet. Hij ontdekt een kleine afwijking in de boekhouding, die leidt tot het spoor van een hacker die via hun universiteit de Amerikaanse defensie hackt. Dat blijkt niet zo moeilijk, want op veel systemen kon je toen als gastgebruiker met standaardwachtwoorden inloggen. Hij zag dat de hacker vanuit die gastaccount hogere rechten kreeg door malware installeren. Die noemt Cliff het koekoeksei, vandaar de titel van het boek. Vervolgens probeert de Cliff op allerlei manieren het gevaar bij de autoriteiten aan te kaarten, maar die blijken hier niet echt voor open te staan en sturen hem van het kasje naar de muur. Na veel gesprekken met geheim agenten en internationaal getouwtrek, worden de daders uiteindelijk gepakt. Spoileralert: de hackers blijken leden van de Chaos Computer Club die geheimen aan de KGB hebben verkocht.

Het is een spannende cyberthriller, maar de heldenstatus van Cliff Stoll moet wel even gerelativeerd worden. Tijdens het Chaos Computer Congress van 2019 keek historica Anja Drephal terug op de nasleep van dit boek. Inderdaad, enkele van de hackers die toen werden opgepakt waren lid van CCC. Degene die de buitgemaakte informatie verkocht aan de Russische KGB was een heroïne verslaafde met psychische problemen die dit uit geldgebrek deed. De informatie was ook nep en heeft de staatsveiligheid niet in gevaar gebracht. De CCC wel, want sindsdien werden de hackers van vanalles beschuldigd, wat beide leidde tot het uiteenvallen van de CCC. Maar dat terzijde.

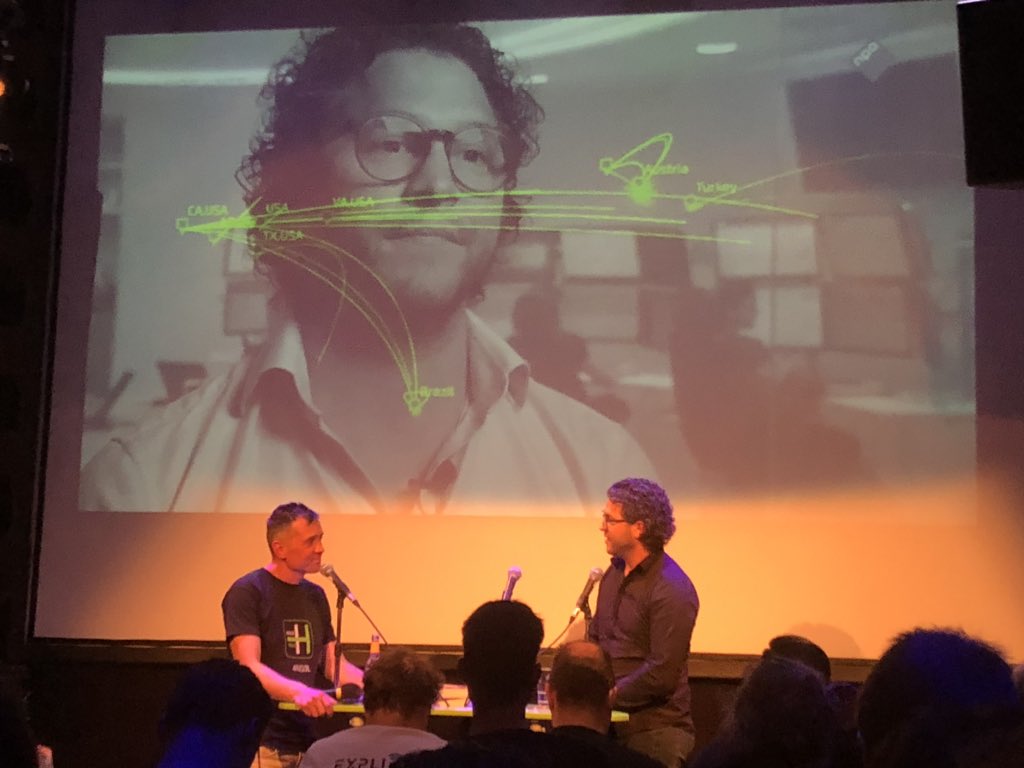

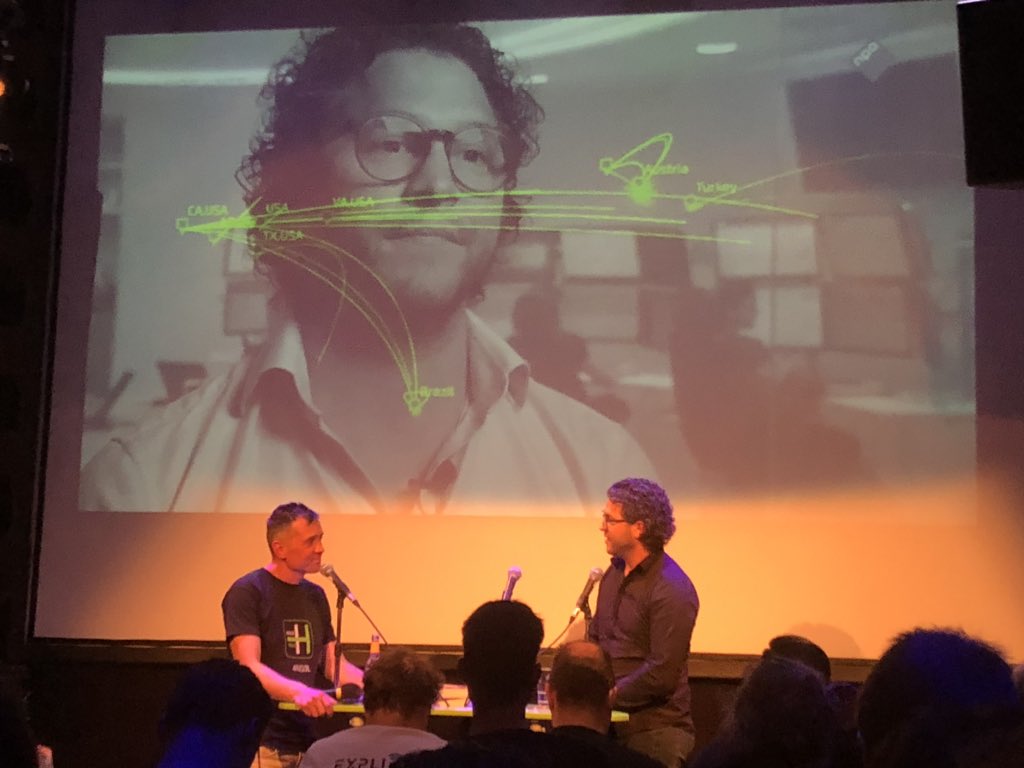

Hoe is het nu gesteld met de Amerikaanse Defensie? Hebben ze de boel inmiddels wat beter beveiligd en luisteren ze nu wel naar helpende hackers? We praten hierover met Joel Aviad Ossi. Hij heeft bij verschillende IT-security bedrijven gewerkt en is nu senior IT-security specialist bij Ultimum. Vandaag is hij hier als WebSec, zijn eigen bedrijf in pentesten, audits en malware analyse en tevens zijn nickname op HackerOne. Daar zien we op de ranglijst dat Joel 151 bug heeft gevonden en gerapporteerd, waarvan 146 op het .mil domein, oftewel Amerikaanse militaire websites.

Vanwaar zijn focus op het hacken van de Amerikaanse Defensie? Joel: “Iedereen kan dit doen. Ik had op een gegeven moment geen werk en wilde wat meer ervaring opdoen en een reputatie opbouwen. De Departement of Defense had een responsible disclosure programma op HackerOne, dus heb ik me aangemeld. Eerst vond ik wat simpele fouten, zoals een cross-site request forgery waarmee ik een wachtwoord kon laten veranderen door een link aan te passen. Daarna wat moeilijkere cross site scripting kwetsbaarheden. Zo gingen mijn findings van medium, naar high naar critical. Mijn reputation index stond op een gegeven moment op 1604 punten. Best verslavend zo’n dashboard.”

Hoeveel heeft hij verdiend aan bug bounties? “Niets. Alleen is een vrijwilligersprogramma, dus je krijgt geen bug bounty. Je kunt hiervoor bij HackerOne ook maximaal zeven punten per programma voor krijgen terwijl dat bij de bounties kan oplopen tot vijftig. Maar je kunt je wel binnen het programma vergelijken met anderen. Ik deed het vooral om tijdens een sollicitatiegesprek te kunnen zeggen dat ik de beste beveiligingsonderzoeker van de Amerikaanse defensie ben.”

Vier maanden geleden is een van zijn bevindingen zelfs opgenomen in de lijst van Common Vulnerabilities en Exposures. Dan moet je dus een kwetsbaarheid hebben gevonden die niet alleen op die ene plek zit, maar ook bij veel anderen voorkomt en van zodanig gewicht is dat de rest van de wereld het ook moet weten. Wat had hij gevonden? Joel: “Een SOAP WSDL Parser SQL Code Execution. Op een website van een ziekenhuis op army.mil kon ik code invullen in een tekstvakje. Die code werd uitgevoerd op de database achter de website, op administrator niveau. Dan kun je het hele systeem overnemen door een shell te uploaden met SQL map.”

De Amerikaanse Defensie heeft dus nog steeds voldoende plek voor koekoekseieren. De reactie vandaag de dag is echter wel anders. Websec staat op de vulnerability disclosure website van de US Departement of Defense onder het tabblad “Thanks”. DoD besteedde er ook een tweet aan. Op 10 januari 2019 meldt @DC3VDP: “Proof that we have the best researchers in the world: Joel Aviad Ossi @websecnl with @Hacker0x01 prevented the loss of an entire DoD website by disclosing a critical SOAP WSDL Parser SQL Code Execution vulnerability (CVE-2018-16803). Bravo sir, and thank you! #OneTeamOneFight.”

Joel had me nog een screenshot laten zien van de website. Die heb ik maar meteen verwijderd, want de url van het slecht beveiligde subdomein was slecht geblurred en nog leesbaar, terwijl de kwetsbaarheid nog niet was opgelost. Wat bleek, het screenshot was door de DoD zelf gepubliceerd als proof of concept bij de CVE. Oeps…

Is het dan echt nog zo’n zooitje bij DoD? Joel: “Het is niet een kwestie van heel goed zijn om daar kwetsbaarheden te vinden… Er zijn zelfs 13-jarige die meldingen bij hun doen. Hun IT-infra is heel vroeg begonnen, waardoor er nog veel legacy systemen en verouderde websites zijn, waar nooit aan security is gedacht. Als ik hee het .mil domein scan, zie ik duizenden sites en vind je altijd wel een fout.”

Kwetsbaarheden bij de Amerikaanse defensie kunnen veel waard op de zwarte markt, niet? Joel: “Als iemand tegen mij zegt: ‘Ik geef je 10k voor die fout’, dan weegt integriteit zwaarder dan het risico dat ik daarmee in problemen kom. Ik weet niet wat hij ermee gaat doen. Mijn hoofdreden is dat ik een carrière wil maken in security. Dan is het niet verstandig om in de wereld van de zwarte markt terecht te komen.”

foto: @MichelAdmiraal

Tijdens de voorbereidingen kreeg ik van verschillende mensen te horen dat ik het boek “The Cuckoo’s Egg” moest lezen van Cliff Stoll, met de boodschap: “Het is uit de jaren tachtig, maar nog steeds actueel”. Het boek is een persoonlijk verslag van een Amerikaanse astronoom die op zijn universiteit wat systeembeheer erbij doet. Hij ontdekt een kleine afwijking in de boekhouding, die leidt tot het spoor van een hacker die via hun universiteit de Amerikaanse defensie hackt. Dat blijkt niet zo moeilijk, want op veel systemen kon je toen als gastgebruiker met standaardwachtwoorden inloggen. Hij zag dat de hacker vanuit die gastaccount hogere rechten kreeg door malware installeren. Die noemt Cliff het koekoeksei, vandaar de titel van het boek. Vervolgens probeert de Cliff op allerlei manieren het gevaar bij de autoriteiten aan te kaarten, maar die blijken hier niet echt voor open te staan en sturen hem van het kasje naar de muur. Na veel gesprekken met geheim agenten en internationaal getouwtrek, worden de daders uiteindelijk gepakt. Spoileralert: de hackers blijken leden van de Chaos Computer Club die geheimen aan de KGB hebben verkocht.

Het is een spannende cyberthriller, maar de heldenstatus van Cliff Stoll moet wel even gerelativeerd worden. Tijdens het Chaos Computer Congress van 2019 keek historica Anja Drephal terug op de nasleep van dit boek. Inderdaad, enkele van de hackers die toen werden opgepakt waren lid van CCC. Degene die de buitgemaakte informatie verkocht aan de Russische KGB was een heroïne verslaafde met psychische problemen die dit uit geldgebrek deed. De informatie was ook nep en heeft de staatsveiligheid niet in gevaar gebracht. De CCC wel, want sindsdien werden de hackers van vanalles beschuldigd, wat beide leidde tot het uiteenvallen van de CCC. Maar dat terzijde.

Hoe is het nu gesteld met de Amerikaanse Defensie? Hebben ze de boel inmiddels wat beter beveiligd en luisteren ze nu wel naar helpende hackers? We praten hierover met Joel Aviad Ossi. Hij heeft bij verschillende IT-security bedrijven gewerkt en is nu senior IT-security specialist bij Ultimum. Vandaag is hij hier als WebSec, zijn eigen bedrijf in pentesten, audits en malware analyse en tevens zijn nickname op HackerOne. Daar zien we op de ranglijst dat Joel 151 bug heeft gevonden en gerapporteerd, waarvan 146 op het .mil domein, oftewel Amerikaanse militaire websites.

Vanwaar zijn focus op het hacken van de Amerikaanse Defensie? Joel: “Iedereen kan dit doen. Ik had op een gegeven moment geen werk en wilde wat meer ervaring opdoen en een reputatie opbouwen. De Departement of Defense had een responsible disclosure programma op HackerOne, dus heb ik me aangemeld. Eerst vond ik wat simpele fouten, zoals een cross-site request forgery waarmee ik een wachtwoord kon laten veranderen door een link aan te passen. Daarna wat moeilijkere cross site scripting kwetsbaarheden. Zo gingen mijn findings van medium, naar high naar critical. Mijn reputation index stond op een gegeven moment op 1604 punten. Best verslavend zo’n dashboard.”

Hoeveel heeft hij verdiend aan bug bounties? “Niets. Alleen is een vrijwilligersprogramma, dus je krijgt geen bug bounty. Je kunt hiervoor bij HackerOne ook maximaal zeven punten per programma voor krijgen terwijl dat bij de bounties kan oplopen tot vijftig. Maar je kunt je wel binnen het programma vergelijken met anderen. Ik deed het vooral om tijdens een sollicitatiegesprek te kunnen zeggen dat ik de beste beveiligingsonderzoeker van de Amerikaanse defensie ben.”

Vier maanden geleden is een van zijn bevindingen zelfs opgenomen in de lijst van Common Vulnerabilities en Exposures. Dan moet je dus een kwetsbaarheid hebben gevonden die niet alleen op die ene plek zit, maar ook bij veel anderen voorkomt en van zodanig gewicht is dat de rest van de wereld het ook moet weten. Wat had hij gevonden? Joel: “Een SOAP WSDL Parser SQL Code Execution. Op een website van een ziekenhuis op army.mil kon ik code invullen in een tekstvakje. Die code werd uitgevoerd op de database achter de website, op administrator niveau. Dan kun je het hele systeem overnemen door een shell te uploaden met SQL map.”

De Amerikaanse Defensie heeft dus nog steeds voldoende plek voor koekoekseieren. De reactie vandaag de dag is echter wel anders. Websec staat op de vulnerability disclosure website van de US Departement of Defense onder het tabblad “Thanks”. DoD besteedde er ook een tweet aan. Op 10 januari 2019 meldt @DC3VDP: “Proof that we have the best researchers in the world: Joel Aviad Ossi @websecnl with @Hacker0x01 prevented the loss of an entire DoD website by disclosing a critical SOAP WSDL Parser SQL Code Execution vulnerability (CVE-2018-16803). Bravo sir, and thank you! #OneTeamOneFight.”

Joel had me nog een screenshot laten zien van de website. Die heb ik maar meteen verwijderd, want de url van het slecht beveiligde subdomein was slecht geblurred en nog leesbaar, terwijl de kwetsbaarheid nog niet was opgelost. Wat bleek, het screenshot was door de DoD zelf gepubliceerd als proof of concept bij de CVE. Oeps…

Is het dan echt nog zo’n zooitje bij DoD? Joel: “Het is niet een kwestie van heel goed zijn om daar kwetsbaarheden te vinden… Er zijn zelfs 13-jarige die meldingen bij hun doen. Hun IT-infra is heel vroeg begonnen, waardoor er nog veel legacy systemen en verouderde websites zijn, waar nooit aan security is gedacht. Als ik hee het .mil domein scan, zie ik duizenden sites en vind je altijd wel een fout.”

Kwetsbaarheden bij de Amerikaanse defensie kunnen veel waard op de zwarte markt, niet? Joel: “Als iemand tegen mij zegt: ‘Ik geef je 10k voor die fout’, dan weegt integriteit zwaarder dan het risico dat ik daarmee in problemen kom. Ik weet niet wat hij ermee gaat doen. Mijn hoofdreden is dat ik een carrière wil maken in security. Dan is het niet verstandig om in de wereld van de zwarte markt terecht te komen.”

foto: Tabitha

Jelle van Haaster is onderzoeker bij het Nederlandse Defensie Cyber Commando. Waar liggen volgens hem de grenzen tussen gewoon intelligence verzamelen, spionage en oorlog? En waar komt het woord 'cyber' eigenlijk vandaan? (Tekst ligt nog bij Jelle)

foto: Tabitha

Jelle van Haaster is onderzoeker bij het Nederlandse Defensie Cyber Commando. Waar liggen volgens hem de grenzen tussen gewoon intelligence verzamelen, spionage en oorlog? En waar komt het woord 'cyber' eigenlijk vandaan? (Tekst ligt nog bij Jelle)

Wil je op de hoogte blijven? Meld je dan aan voor onze nieuwsbrief. Heb je suggesties voor ons programma? Mail ons. Toegang is gratis. Dat kan omdat we gesteund worden door organisaties die net als wij graag kennis delen over cyber security. Dus, met dank aan:

foto: @yvertier

Momenteel is er veel ophef over een verbod voor overheidsdiensten op het gebruik van antivirussoftware van Kaspersky. Volgens de Amerikaanse veiligheidsdiensten wordt deze software gebruikt door de Russen om te spioneren. De NCTV neemt het advies over. Maar waar is deze bewering op gebaseerd? Ik praat hierover met Hans de Raad, onafhankelijke security en compliance consultant bij overheid en bedrijfsleven. Hij was ooit projectleider van de invoering van de nieuwe Rijkspas, die moest worden ingevoerd nadat de myfare Classic gehackt was en zit in diverse overlegclubs zoals ETSI-cyberfora, ENISA en Forum Standaardisatie.

foto: @yvertier

Momenteel is er veel ophef over een verbod voor overheidsdiensten op het gebruik van antivirussoftware van Kaspersky. Volgens de Amerikaanse veiligheidsdiensten wordt deze software gebruikt door de Russen om te spioneren. De NCTV neemt het advies over. Maar waar is deze bewering op gebaseerd? Ik praat hierover met Hans de Raad, onafhankelijke security en compliance consultant bij overheid en bedrijfsleven. Hij was ooit projectleider van de invoering van de nieuwe Rijkspas, die moest worden ingevoerd nadat de myfare Classic gehackt was en zit in diverse overlegclubs zoals ETSI-cyberfora, ENISA en Forum Standaardisatie.

foto: Tabitha

Op een avond over cyberspionage zou je graag iemand van de AIVD aan tafel willen. Bij meer formele besloten bijeenkomsten heb ik wel eens iemand van de dienst mogen aankondigen, maar dan was er vooraf veel gedoe over wie er wel of niet in de zaal aanwezig mochten zijn. Ze komen ook wel eens bij open bijeenkomsten, maar dan mogen ze meestal niet zoveel zeggen, want anders zouden ze wellicht iets kunnen verklappen over hun modus operandi. Bij Hack Talk zitten ze wel eens in de zaal, of doen ze mee aan een hack wedstrijd, uiteraard onder pseudoniem en zonder zich bekend te maken als AIVD-er.

Dan is het beter om iemand te vragen die daar heeft gewerkt. We praten daarom met ex-AIVDers

foto: Tabitha

Op een avond over cyberspionage zou je graag iemand van de AIVD aan tafel willen. Bij meer formele besloten bijeenkomsten heb ik wel eens iemand van de dienst mogen aankondigen, maar dan was er vooraf veel gedoe over wie er wel of niet in de zaal aanwezig mochten zijn. Ze komen ook wel eens bij open bijeenkomsten, maar dan mogen ze meestal niet zoveel zeggen, want anders zouden ze wellicht iets kunnen verklappen over hun modus operandi. Bij Hack Talk zitten ze wel eens in de zaal, of doen ze mee aan een hack wedstrijd, uiteraard onder pseudoniem en zonder zich bekend te maken als AIVD-er.

Dan is het beter om iemand te vragen die daar heeft gewerkt. We praten daarom met ex-AIVDers

foto: Tabitha

foto: Tabitha